13 najlepszych systemów operacyjnych, które możesz uruchomić na RaspberryPi - Tranzystor.pl - Vortal Elektroniczny

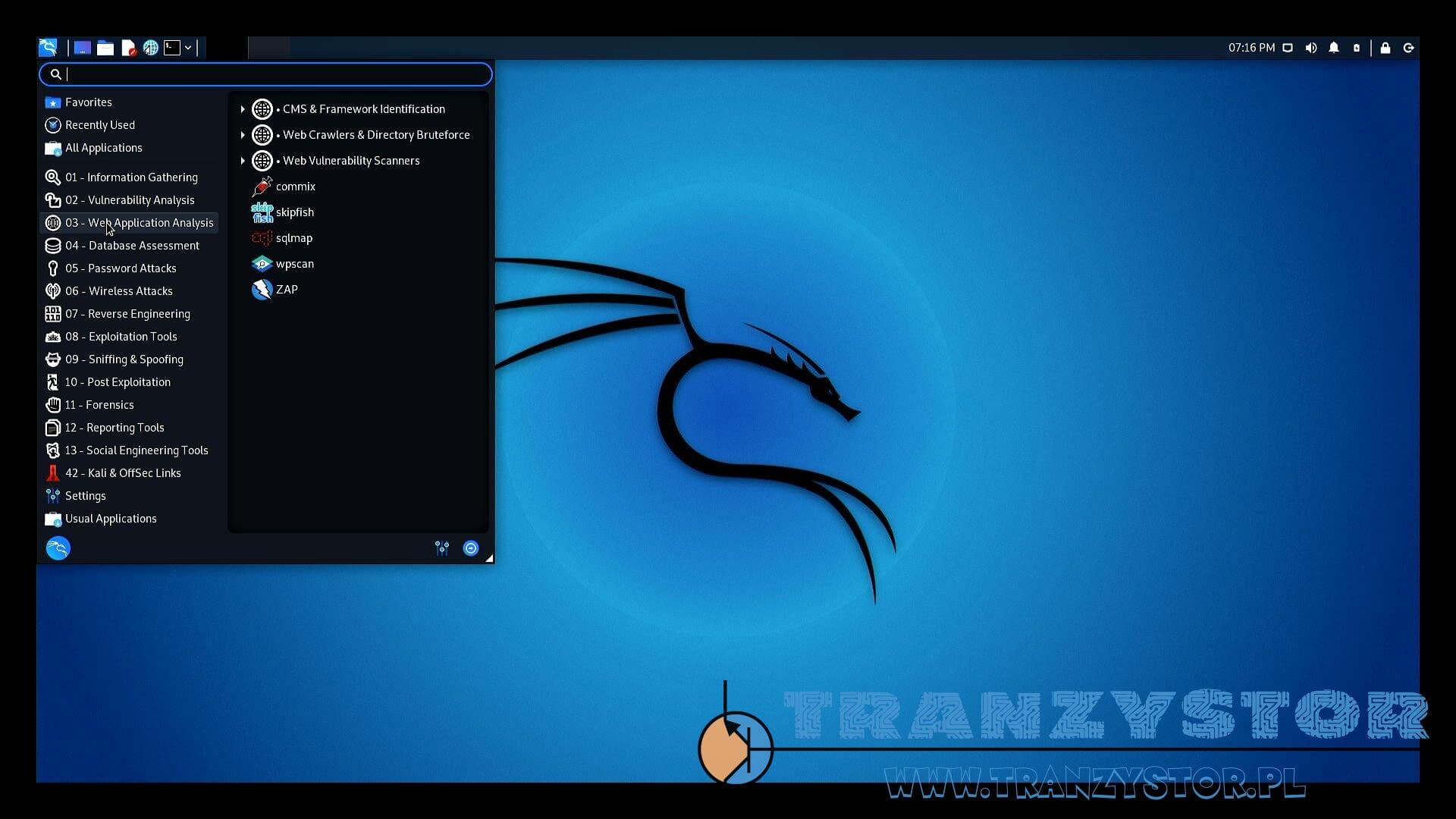

Bezpieczeństwo - 10 narzędzi, których być może jeszcze nie znasz - PC World - Testy i Ceny sprzętu PC, RTV, Foto, Porady IT, Download, Aktualności

Kwalifikacja INF.02. Administracja i eksploatacja systemów komputerowych, urządzeń peryferyjnych i lokalnych sieci komputerowych. Część 2. Naprawa i eksploatacja systemów komputerowych. Podręcznik do nauki zawodu technik informatyk Marcin Czerwonka ...

Teoria bezpieczeństwa systemów komputerowych Josef Pieprzyk, Thomas Hardjono, Jennifer Seberry. Książka - Księgarnia informatyczna Helion.pl

Propozycje tematów prac mgr 2018/2019 1. Metody zabezpieczenia danych w aplikacjach mobilnych 2. Bezpieczne przechowywanie dany

Regulamin korzystania przez uczniów i nauczycieli XIV LO i 13. Gimnazjum ze szkolnej sieci komputerowej i Internetu

Jak zmieni się zarządzanie sprzętem Apple w macOS 13 (MDM) ? - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

![Rekonesans środowiska Active Directory za pomocą BloodHound [bezpieczeństwo Windows] Rekonesans środowiska Active Directory za pomocą BloodHound [bezpieczeństwo Windows]](https://sekurak.pl/wp-content/uploads/2022/08/bh1.png)